Comment contacter un hacker en toute sécurité

Introduction : Comment contacter un hacker en toute sécurité

Dans un monde où la cybersécurité devient de plus en plus cruciale, il n’est pas surprenant que certaines personnes soient tentées de chercher à contacter un hacker pour résoudre des problèmes spécifiques. Que ce soit pour récupérer un compte piraté, obtenir des informations sensibles ou même espionner un concurrent, l’idée de faire appel à un hacker peut sembler être une solution rapide et efficace. Mais est-ce vraiment le cas ? Et surtout, comment s’assurer de le faire en toute sécurité ? Cet article explore en profondeur les méthodes, les risques et les alternatives associées au fait de contacter un hacker. Ensemble, nous découvrirons pourquoi il est souvent préférable de faire appel à un expert en cybersécurité plutôt que de se tourner vers des pratiques potentiellement illégales.

Qu’est-ce qu’un hacker ?

Avant de plonger dans les détails sur la manière de contacter un hacker en toute sécurité, il est essentiel de comprendre ce qu’est réellement un hacker. Le terme « hacker » est souvent utilisé de manière péjorative, mais il englobe en réalité un large éventail d’individus avec des compétences en informatique qui varient considérablement en termes de motivation et de moralité. Le hacking n’est pas toujours synonyme d’activité illégale, bien qu’il soit souvent associé à des actes de cybercriminalité dans l’imaginaire collectif.

Définition générale du hacking

Le hacking, en termes simples, consiste à manipuler un système informatique pour obtenir un résultat qui n’était pas prévu par le concepteur du système. Cette définition peut sembler vaste, mais elle reflète bien la diversité des actions qui peuvent être qualifiées de hacking. Par exemple, un hacker pourrait découvrir une vulnérabilité dans un logiciel et l’exploiter pour accéder à des informations sensibles, ou au contraire, signaler cette faille à l’entreprise concernée pour qu’elle puisse être corrigée.

Il est crucial de comprendre que le hacking peut être utilisé à des fins légales ou illégales. Les hackers éthiques, également appelés « White Hats », utilisent leurs compétences pour aider à sécuriser les systèmes informatiques. À l’opposé, les « Black Hats » exploitent ces compétences pour leur propre gain, souvent en enfreignant la loi. Il y a aussi les Grey Hats, qui opèrent quelque part entre les deux, utilisant parfois des méthodes illégales pour des fins perçues comme positives.

Les différents types de hackers

Il est utile de distinguer les différents types de hackers pour mieux comprendre leurs motivations et leurs méthodes.

- White Hat Hackers (Hackers éthiques) :

- Ces hackers travaillent souvent pour des entreprises ou en tant que consultants indépendants pour tester et renforcer la sécurité des systèmes informatiques. Ils sont les « bons gars » du monde du hacking et sont essentiels pour protéger les données des entreprises et des particuliers.

- Black Hat Hackers :

- Ces hackers sont les cybercriminels. Ils exploitent les failles de sécurité pour accéder illégalement à des systèmes, voler des données, ou perturber des services. Leurs activités sont illégales et peuvent avoir des conséquences désastreuses pour leurs victimes.

- Grey Hat Hackers :

- Les Grey Hats se situent entre les deux. Ils peuvent utiliser des méthodes illégales pour découvrir des failles de sécurité, mais au lieu de les exploiter pour leur propre profit, ils peuvent choisir de les signaler aux propriétaires du système (souvent après avoir demandé une rémunération). Leur moralité est floue, mais ils ne cherchent pas nécessairement à causer des dommages.

En comprenant ces distinctions, il devient plus facile de naviguer dans le monde complexe du hacking et d’évaluer les risques potentiels associés au fait de contacter un hacker, quel que soit son type.

Motivations des hackers

Pourquoi un hacker ferait-il ce qu’il fait ? Les motivations varient largement, mais voici quelques raisons courantes :

Curiosité intellectuelle : Certains hackers sont motivés par le simple désir de comprendre comment fonctionnent les systèmes informatiques et d’explorer leurs limites.

Profit financier : Les Black Hats, en particulier, sont souvent motivés par l’argent, que ce soit en volant des informations pour les vendre, en demandant des rançons (ransomware) ou en commettant des fraudes en ligne.

Activisme politique ou social (Hacktivisme) : Certains hackers utilisent leurs compétences pour soutenir des causes politiques ou sociales, en perturbant des sites web ou en publiant des informations confidentielles pour attirer l’attention sur des questions spécifiques.

Revanche personnelle : Le hacking peut également être motivé par des désirs de vengeance personnelle, par exemple contre un employeur ou un partenaire après une rupture difficile.

Connaître ces motivations est crucial si vous envisagez de contacter un hacker. Vous devez comprendre que leur motivation déterminera leur comportement, et cela pourrait avoir des conséquences inattendues pour vous.

Pourquoi voudriez-vous contacter un hacker ?

Il peut sembler tentant de contacter un hacker pour diverses raisons, mais comprendre ces motivations est crucial pour évaluer les risques associés. Que vous cherchiez à récupérer un compte piraté, obtenir des informations sensibles ou même espionner quelqu’un, chaque situation présente ses propres défis et conséquences. Cette section explore les raisons courantes pour lesquelles les gens envisagent de contacter un hacker et les alternatives légales disponibles.

Scénarios courants

Avant de plonger dans les détails, posons-nous une question essentielle : pourquoi une personne normale envisagerait-elle de contacter un hacker ? Il existe plusieurs scénarios dans lesquels cela pourrait sembler une option viable, bien que risquée.

Récupération de comptes piratés :

- Imaginez que vous ne puissiez plus accéder à votre compte de messagerie ou à votre profil sur les réseaux sociaux. Peut-être que toutes les tentatives de récupération de mot de passe échouent. Dans ce cas, l’idée de contacter un hacker pour récupérer l’accès à vos comptes peut sembler attrayante. Un hacker pourrait contourner les mesures de sécurité mises en place par les services concernés et vous redonner l’accès, mais à quel prix ?

- Le risque ici est double : non seulement vous pourriez encourir des poursuites pour avoir engagé un hacker, mais le hacker lui-même pourrait exploiter vos données pour ses propres fins. C’est un peu comme inviter un inconnu chez vous pour changer la serrure – vous ne savez jamais s’il gardera une copie de la clé.

Espionnage personnel ou professionnel :

- Dans un monde où la concurrence est féroce, certains envisagent de contacter un hacker pour espionner un concurrent ou même surveiller les activités en ligne d’un partenaire ou d’un collègue. Les motivations peuvent aller du simple désir de savoir à des intentions plus malveillantes, comme le sabotage.

- Cependant, ces actions sont non seulement illégales mais aussi profondément immorales. Le hacking pour espionnage enfreint non seulement la loi (avec des peines pouvant aller jusqu’à plusieurs années de prison, selon les juridictions), mais peut aussi ruiner des vies et des carrières.

Récupération de données perdues ou volées :

- Perdre des données cruciales peut être catastrophique. Que ce soit une base de données d’entreprise, des photos personnelles, ou des documents financiers, la tentation de faire appel à un hacker pour récupérer ces données peut être grande. Après tout, un hacker peut sembler avoir les compétences nécessaires pour contourner les protections des sauvegardes ou accéder à des fichiers supprimés.

- Mais là encore, le risque est immense. Même si vous récupérez vos données, il est impossible de garantir que le hacker n’a pas conservé une copie pour lui-même, qu’il pourrait ensuite exploiter ou vendre à d’autres.

Ces scénarios montrent que bien que l’idée de contacter un hacker puisse parfois sembler être une solution rapide, elle est en réalité remplie de dangers potentiels. En pesant les risques et les récompenses, il devient clair que les alternatives légales sont souvent plus sûres et tout aussi efficaces.

Étude de cas

Pour illustrer cela, considérons le cas d’un utilisateur qui a cherché à récupérer des données perdues via un hacker. Cet utilisateur, appelons-le Jean, avait effacé par inadvertance des fichiers importants liés à son entreprise. Paniqué, il a cherché en ligne des solutions rapides et a fini par entrer en contact avec un hacker qui promettait de récupérer les fichiers pour une somme relativement modique.

Au début, tout semblait se dérouler comme prévu. Le hacker a pu récupérer les fichiers, mais peu de temps après, Jean a commencé à remarquer des activités suspectes sur son compte bancaire. Des transactions non autorisées ont été effectuées et ses informations personnelles ont été utilisées pour souscrire à des prêts qu’il n’avait jamais demandés. Il s’est avéré que le hacker avait non seulement récupéré ses fichiers, mais avait également exploité ses données personnelles.

Cette histoire souligne l’un des plus grands dangers de contacter un hacker : la perte de contrôle. Une fois que vous donnez accès à vos informations à quelqu’un d’autre, vous perdez le contrôle sur ce qu’il peut en faire. Jean a fini par payer un prix bien plus élevé que prévu, tant en termes financiers qu’en termes de stress et de complications légales.

Les alternatives légales

Face à ces risques, il est essentiel de se demander : existe-t-il des alternatives légales au hacking ? La réponse est oui, et ces alternatives sont souvent plus sûres, légales et tout aussi efficaces.

- Services de récupération de données légitimes :

- Il existe de nombreuses entreprises spécialisées dans la récupération de données qui utilisent des méthodes légales et sécurisées pour restaurer vos fichiers perdus. Ces services peuvent parfois être coûteux, mais ils offrent une garantie de sécurité et de confidentialité que vous ne trouverez jamais avec un hacker.

- Conseils de cybersécurité :

- Les experts en cybersécurité peuvent également offrir des solutions pour récupérer des comptes piratés ou sécuriser vos informations. Contrairement aux hackers, ces professionnels travaillent dans un cadre légal et éthique, et leurs services peuvent inclure des conseils pour éviter que de tels problèmes ne se reproduisent à l’avenir.

- Utilisation de logiciels spécialisés :

- Pour des problèmes comme la récupération de comptes ou de fichiers, des logiciels spécialement conçus existent. Ces outils sont légaux, souvent abordables, et peuvent être utilisés par vous-même, sans avoir besoin de faire appel à un tiers.

En résumé, bien que l’idée de contacter un hacker puisse sembler tentante dans certaines situations, les risques associés dépassent souvent les bénéfices potentiels. Les alternatives légales non seulement protègent vos données et votre réputation, mais elles vous gardent également du bon côté de la loi.

Les risques juridiques et éthiques liés au contact d’un hacker

Contacter un hacker peut sembler être une solution rapide à un problème complexe, mais il est essentiel de comprendre les implications légales et éthiques associées à une telle action. Les lois en matière de cybersécurité sont strictes, et les conséquences d’un acte illégal peuvent être graves. Cette section explore les risques juridiques et éthiques liés au contact d’un hacker, en soulignant pourquoi ces pratiques sont non seulement dangereuses, mais aussi potentiellement destructrices pour votre vie personnelle et professionnelle.

Légalité du hacking en France et ailleurs

Avant même de penser à contacter un hacker, il est crucial de connaître la législation en vigueur. En France, par exemple, le Code pénal est très clair sur le sujet. L’article 323-1 du Code pénal stipule que l’accès frauduleux à un système de traitement automatisé de données est passible de peines de prison et d’amendes substantielles. Il est important de noter que même la tentative d’accès non autorisé est considérée comme une infraction.

Dans le reste du monde, les lois varient, mais la tendance est généralement similaire : le hacking est illégal dans la plupart des pays. Par exemple, aux États-Unis, la loi Computer Fraud and Abuse Act (CFAA) est très sévère envers ceux qui s’engagent dans des activités de hacking, avec des peines qui peuvent aller jusqu’à 20 ans de prison dans certains cas. Au Royaume-Uni, la Computer Misuse Act est tout aussi rigide, rendant illégal tout accès non autorisé à des systèmes informatiques.

Mais pourquoi ces lois sont-elles si strictes ? C’est simple : le hacking peut causer des dommages immenses, tant financiers que personnels. Les systèmes informatiques contiennent des informations sensibles et confidentielles, et toute violation de ces systèmes peut avoir des conséquences désastreuses pour les individus et les entreprises. Les gouvernements ont donc mis en place des lois pour dissuader toute forme de hacking, qu’il soit motivé par la curiosité, le profit ou la malveillance.

Contacter un hacker vous expose non seulement à un risque juridique, mais vous associe également à des activités criminelles. Même si vous ne commettez pas l’acte de hacking vous-même, le fait d’embaucher un hacker pour le faire à votre place peut être considéré comme une complicité. Cela signifie que si le hacker est arrêté et que vos transactions avec lui sont découvertes, vous pourriez être poursuivi en justice.

Conséquences juridiques

Que se passe-t-il si vous êtes pris en train de contacter ou de collaborer avec un hacker ? Les conséquences peuvent être graves, tant sur le plan légal que sur le plan personnel.

- Amendes et peines d’emprisonnement :

- Comme mentionné précédemment, les lois en France et ailleurs sont strictes. En France, une condamnation pour hacking ou pour complicité dans un acte de hacking peut entraîner des amendes pouvant atteindre plusieurs dizaines de milliers d’euros. Les peines de prison varient en fonction de la gravité de l’infraction, mais peuvent aller de plusieurs mois à plusieurs années.

- Casier judiciaire :

- Être condamné pour une infraction liée au hacking aura un impact durable sur votre vie. Un casier judiciaire entaché peut affecter vos perspectives d’emploi, votre capacité à obtenir un crédit, ou même votre admissibilité à certains programmes de formation ou d’immigration. Un simple faux pas peut donc avoir des répercussions sur toute votre vie.

- Dommages collatéraux :

- En plus des sanctions légales directes, les dommages collatéraux peuvent être tout aussi dévastateurs. Si vous avez utilisé un hacker pour obtenir des informations sur un concurrent ou un collègue, par exemple, cela pourrait entraîner des poursuites civiles pour violation de la vie privée ou vol de données. Les coûts de ces poursuites pourraient être astronomiques, bien au-delà de ce que vous avez initialement payé au hacker.

Il est également important de se rappeler que les autorités prennent les crimes informatiques très au sérieux. Avec l’augmentation des cyberattaques et des violations de données, les gouvernements du monde entier investissent des ressources considérables dans la lutte contre la cybercriminalité. Les forces de l’ordre disposent désormais d’unités spécialisées et de technologies avancées pour traquer les hackers et leurs complices.

Ainsi, même si vous pensez être en sécurité en utilisant des canaux de communication sécurisés ou anonymes, le risque d’être pris n’est jamais nul. Les enquêtes en cybercriminalité sont complexes, mais les autorités deviennent de plus en plus compétentes dans ce domaine, ce qui signifie que les chances de vous faire attraper augmentent avec le temps.

Problèmes éthiques

Au-delà des considérations juridiques, contacter un hacker pose également des questions éthiques importantes. Le hacking, dans ses formes illégales, est fondamentalement une violation de la vie privée et des droits des autres. Mais pourquoi est-ce si problématique sur le plan éthique ?

- Atteinte à la vie privée :

- Lorsque vous engagez un hacker pour accéder à des informations privées, vous violez directement la vie privée d’une autre personne. Cela pourrait inclure l’accès à des courriels, des messages privés, des photos, ou des documents sensibles. Imaginez si les rôles étaient inversés et que quelqu’un accédait à vos informations sans votre consentement. Cela semble non seulement intrusif, mais profondément injuste.

- Impact sur des tiers innocents :

- Le hacking ne touche pas seulement la personne visée. Il peut avoir des répercussions sur des tiers qui n’ont rien à voir avec le conflit initial. Par exemple, si un hacker pénètre un réseau d’entreprise pour voler des informations, cela peut affecter non seulement l’entreprise, mais aussi ses clients, ses employés, et même ses partenaires commerciaux. Les victimes collatérales peuvent se retrouver en danger, que ce soit financièrement, émotionnellement, ou même physiquement.

- Dilemme moral :

- Engager un hacker pour vos besoins personnels pose également un dilemme moral. Vous pourriez être tenté de justifier vos actions en pensant que les fins justifient les moyens, mais en réalité, vous contribuez à un cycle de criminalité et de méfiance. Cela ne fait qu’alimenter un environnement où la violation des droits des autres est normalisée.

Enfin, il est essentiel de se demander : quelles sont les conséquences à long terme de telles actions sur votre propre intégrité et réputation ? Même si vous n’êtes jamais pris, vous saurez que vous avez violé les droits d’une autre personne. Ce type de comportement peut éroder votre propre sens de l’éthique et vous entraîner sur une pente glissante où d’autres actes immoraux deviennent plus faciles à justifier.

En résumé, les risques juridiques et éthiques de contacter un hacker sont énormes. Non seulement vous vous exposez à des sanctions légales sévères, mais vous portez également atteinte à l’intégrité morale en participant à des actions qui peuvent causer du tort à autrui. Il est donc impératif de réfléchir soigneusement avant de faire un tel choix et de considérer des alternatives légales et éthiques pour résoudre vos problèmes.

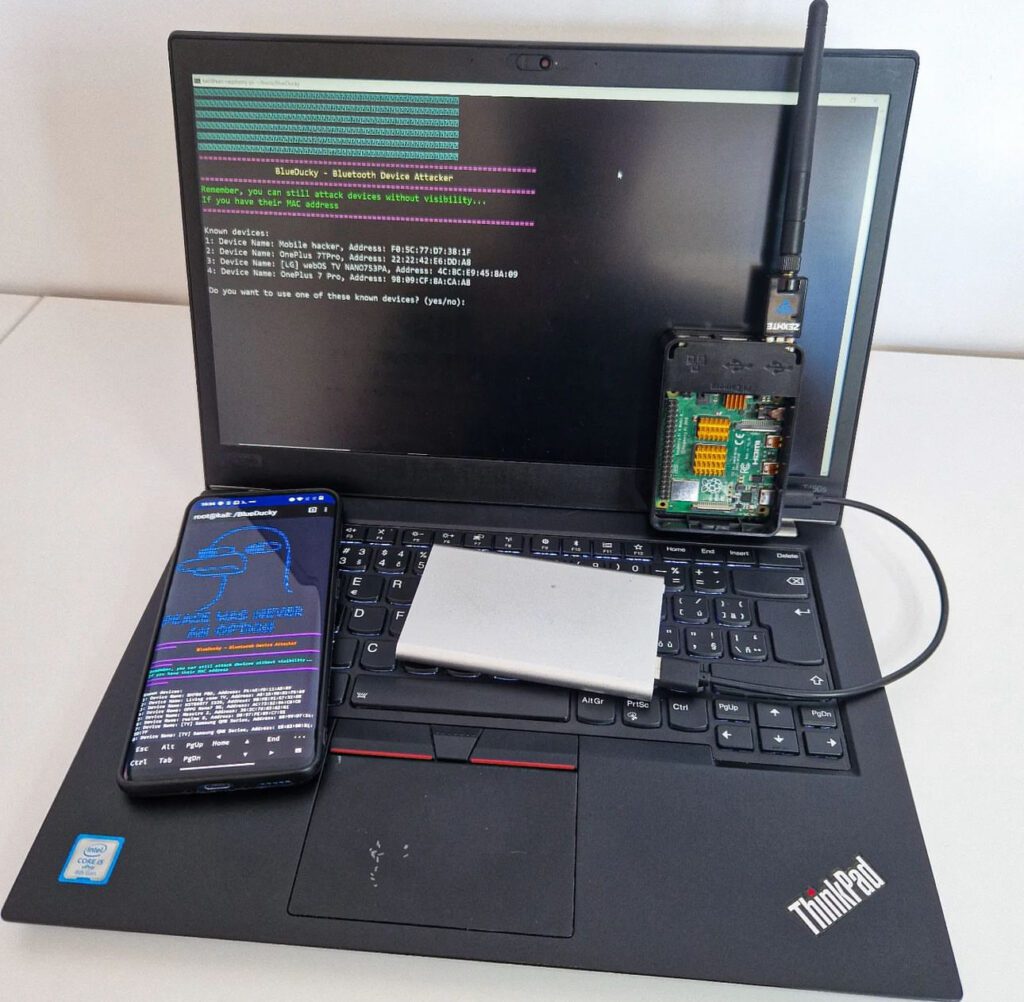

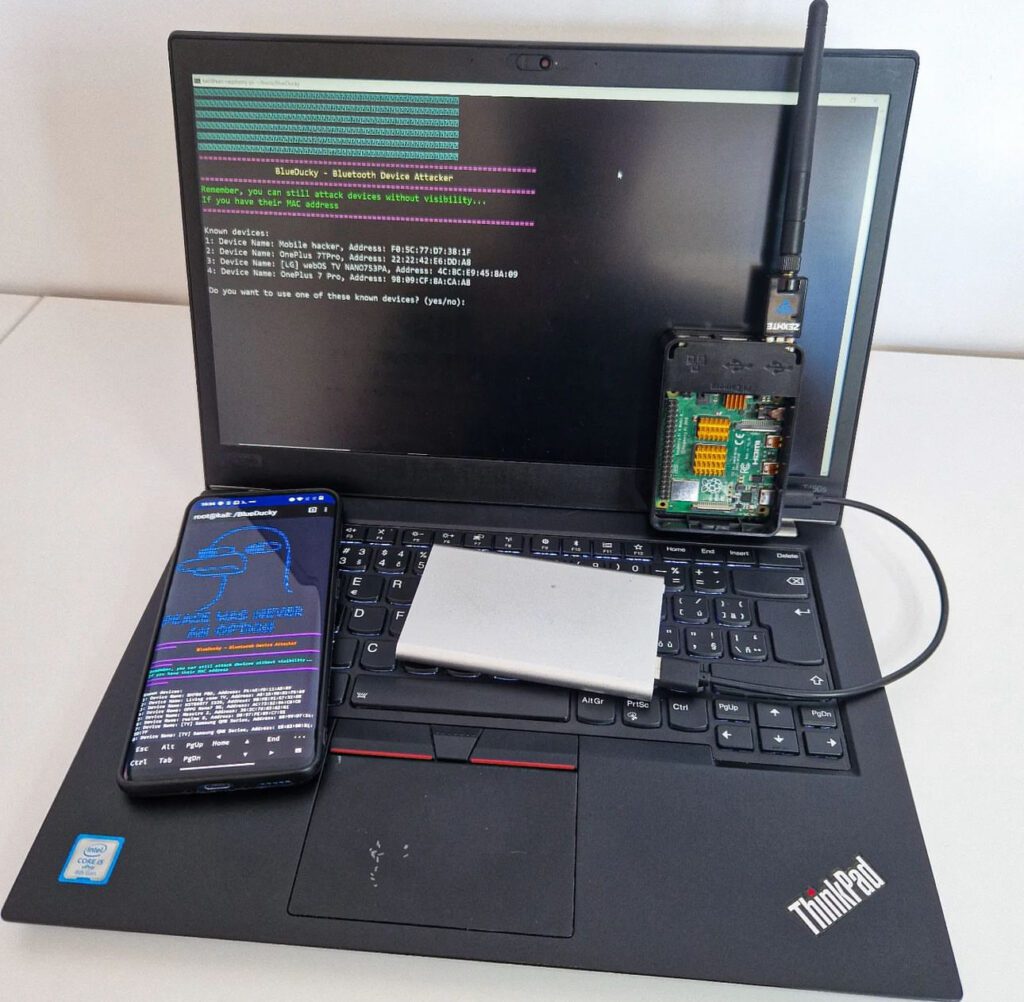

Comment contacter un hacker en toute sécurité (si vous êtes prêt à prendre le risque)

Si vous êtes toujours déterminé à contacter un hacker, il est essentiel de comprendre que cette décision est remplie de risques, non seulement légaux et éthiques, mais aussi personnels et financiers. Cependant, certains peuvent être convaincus que c’est leur seule option, que ce soit pour récupérer des données critiques ou pour protéger des intérêts personnels. Cette section est conçue pour vous guider à travers les mesures de sécurité minimales à adopter si vous décidez de franchir cette ligne, tout en soulignant que les dangers ne peuvent jamais être complètement éliminés.

Utilisation d’outils sécurisés

La première étape pour contacter un hacker en toute sécurité est de sécuriser vos communications. Le risque le plus immédiat lorsque vous vous engagez dans ce type d’activité est que vos communications soient interceptées par des tiers, y compris les forces de l’ordre ou d’autres hackers. Il est donc crucial de comprendre et d’utiliser des outils sécurisés qui minimisent ce risque.

Utilisation de réseaux anonymes comme Tor :

- Tor, ou The Onion Router, est un réseau conçu pour anonymiser votre activité en ligne. Il fonctionne en routant votre connexion à travers plusieurs serveurs dispersés à travers le monde, rendant ainsi votre origine difficile à tracer. Lorsque vous utilisez Tor, votre trafic Internet est chiffré et passe par une série de relais, chacun déchiffrant une couche d’information pour découvrir l’adresse suivante, mais jamais l’intégralité de la destination finale.

- Cependant, Tor n’est pas infaillible. Des failles dans le réseau ont été exploitées par des agences de renseignement et d’autres entités pour démasquer des utilisateurs anonymes. Par conséquent, il est important de comprendre que bien que Tor augmente votre anonymat, il ne garantit pas une sécurité totale.

Messageries chiffrées :

- Les messageries chiffrées sont un autre outil indispensable pour ceux qui cherchent à communiquer en toute sécurité avec un hacker. Des applications comme Signal, Telegram, et Wickr utilisent un chiffrement de bout en bout pour protéger les messages échangés entre les utilisateurs. Cela signifie que même si un message est intercepté, il ne pourra pas être déchiffré sans la clé appropriée, qui n’est accessible qu’aux correspondants directs.

- Signal est souvent recommandé pour sa transparence et son code source ouvert, ce qui permet aux experts de vérifier indépendamment sa sécurité. Telegram, bien que populaire, a été critiqué pour son modèle de sécurité non par défaut et pour son cryptage qui n’est pas activé automatiquement. Wickr, quant à lui, est apprécié pour sa fonctionnalité d’autodestruction des messages, mais il est moins utilisé que les autres. Le choix de la plateforme dépendra de votre besoin spécifique en termes de sécurité et de praticité.

Utilisation de VPN et autres outils de protection :

- Un Réseau Privé Virtuel (VPN) est essentiel pour masquer votre adresse IP et votre emplacement géographique. En chiffrant votre connexion Internet et en la routant via un serveur distant, un VPN cache votre véritable identité en ligne. Cependant, tous les VPN ne sont pas égaux. Il est crucial de choisir un VPN qui ne conserve pas de logs (journaux de connexion) et qui utilise un cryptage fort. Des services comme NordVPN, ExpressVPN, ou ProtonVPN sont souvent recommandés pour leur robustesse en matière de sécurité et leur engagement en faveur de la confidentialité des utilisateurs.

- Outre les VPN, d’autres outils comme les pare-feu personnels, les navigateurs sécurisés (ex: Brave), et les systèmes d’exploitation axés sur la confidentialité (ex: Tails) peuvent également être utilisés pour renforcer votre anonymat en ligne. Ces mesures complémentaires aident à protéger vos données personnelles et à minimiser les risques d’intrusion.

En résumé, utiliser des outils sécurisés est le premier pas pour contacter un hacker en limitant les risques. Cependant, même avec ces précautions, il n’existe aucune garantie de sécurité totale. Vous vous aventurez dans un territoire dangereux où même les plus petits faux pas peuvent avoir de graves conséquences.

Vérification de l’identité d’un hacker

Un autre aspect crucial du processus est la vérification de l’identité du hacker avec lequel vous envisagez de travailler. Internet regorge d’escrocs qui se font passer pour des hackers professionnels, mais dont le véritable but est de vous arnaquer. Voici comment vous pouvez tenter de vérifier l’identité d’un hacker et éviter les pièges les plus courants.

Red flags à surveiller :

- Les arnaques sont monnaie courante dans le milieu du hacking. Si un hacker demande un paiement en avance sans fournir de garanties claires ou refuse de prouver ses compétences, cela devrait être un signal d’alarme. D’autres signes d’une arnaque peuvent inclure des adresses e-mail jetables, des comptes sur des forums créés récemment, ou un manque total de références vérifiables.

- La plupart des hackers professionnels ou réputés ont une présence en ligne établie, que ce soit sur des forums spécialisés, des marchés du darknet, ou d’autres plateformes où leur travail peut être examiné. Une absence totale de trace en ligne est un indicateur fort que vous pourriez avoir affaire à un escroc.

Évaluation des compétences :

- Avant de travailler avec un hacker, il est essentiel de s’assurer qu’il possède les compétences nécessaires pour accomplir la tâche. Vous pouvez demander des exemples de travaux antérieurs ou des preuves de réussites passées. Sur certains forums du darknet, les hackers les plus réputés affichent des « portfolios » de leurs précédentes opérations (bien que cela puisse également être faux, il est utile de voir comment ils présentent leurs compétences).

- Certains hackers proposent des démonstrations gratuites ou des petites tâches pour prouver leur efficacité. Cependant, méfiez-vous des démonstrations qui pourraient exposer vos propres systèmes à des risques ou être utilisées comme prétexte pour obtenir plus d’informations sensibles de votre part.

Recherches indépendantes :

- Utilisez des moteurs de recherche spécialisés sur le darknet pour vérifier la réputation du hacker. Des sites comme Dread, The Hub, ou Darknet Avengers (utilisés par la communauté pour échanger des informations sur les services de hacking) peuvent offrir des avis sur différents hackers. Toutefois, ces plateformes ne sont pas infaillibles et sont elles-mêmes parfois des cibles d’attaques ou d’infiltrations.

- Cherchez des mentions ou des évaluations de ce hacker dans des discussions ou des avis en ligne. S’il existe une quelconque preuve de sa fiabilité, elle apparaîtra probablement dans des conversations entre utilisateurs sur des forums spécialisés. Cependant, comme pour toute recherche sur le darknet, soyez prudent et méfiant des sources d’informations.

En résumé, la vérification de l’identité d’un hacker est une étape cruciale pour éviter de tomber dans une arnaque ou pire, être piégé par un hacker malveillant. Cependant, gardez à l’esprit que même les hackers « fiables » restent des criminels et qu’il y a toujours un risque que les choses tournent mal.

Protéger vos données

Même si vous décidez de contacter un hacker, protéger vos propres données doit être une priorité absolue. En partageant des informations sensibles avec un tiers, surtout un hacker, vous risquez d’exposer non seulement vos données personnelles, mais aussi celles de vos proches ou de votre entreprise. Voici quelques mesures à prendre pour minimiser ces risques.

Limitez les informations partagées :

- Ne partagez jamais plus d’informations que nécessaire. Les hackers ont souvent besoin de détails spécifiques pour accomplir leur tâche, mais cela ne signifie pas que vous devez leur donner un accès complet à vos systèmes ou à vos données personnelles. Par exemple, au lieu de donner un accès direct à votre compte bancaire, vous pouvez fournir des captures d’écran anonymisées ou des extraits de données pertinentes.

- Assurez-vous également que les informations que vous partagez ne permettent pas de vous identifier directement. Utilisez des alias, et évitez d’utiliser vos e-mails ou numéros de téléphone habituels pour communiquer avec un hacker.

Utilisez des dispositifs sécurisés :

- Lorsque vous communiquez avec un hacker, assurez-vous d’utiliser un appareil sécurisé. Cela signifie un appareil avec un système d’exploitation à jour, des logiciels de sécurité installés, et idéalement, un système d’exploitation axé sur la sécurité comme Tails ou Qubes OS. Ces systèmes d’exploitation sont conçus pour minimiser les traces que vous laissez et pour protéger vos données en cas d’attaque, engager un pirate informatique.

- En outre, assurez-vous que les fichiers que vous partagez sont eux-mêmes sécurisés. Utilisez un cryptage fort pour toute donnée sensible, et considérez l’utilisation de techniques comme le « plausible deniability » pour créer des fichiers que vous pouvez renier en cas de besoin.

Surveillance des activités suspectes :

- Même après avoir pris des précautions, surveillez de près toute activité suspecte sur vos comptes et systèmes. Si vous remarquez des transactions inhabituelles, des tentatives de connexion non autorisées, ou tout autre signe d’intrusion, il est essentiel d’agir immédiatement. Cela pourrait inclure le changement de mots de passe, la désactivation de comptes compromis, ou même la consultation d’un expert en cybersécurité pour évaluer l’étendue des dommages.

- En résumé, même si vous choisissez de contacter un hacker, la protection de vos données doit rester une priorité absolue. En prenant ces précautions, vous pouvez limiter certains risques, mais il est crucial de se rappeler que le seul moyen sûr de protéger vos données est de ne pas les exposer du tout.

Soyez vigilant quant aux tentatives de phishing ou de social engineering. Après avoir contacté un hacker, vous pourriez être la cible de tentatives visant à obtenir encore plus d’informations sensibles. Les hackers pourraient essayer de vous manipuler pour obtenir des accès supplémentaires ou pour étendre leur emprise sur vos systèmes

Pourquoi faire appel à un prestataire qualifié est essentiel

Il est important de comprendre qu’il existe des alternatives légales et sûres au fait de contacter un hacker. Faire appel à un prestataire qualifié en cybersécurité est souvent non seulement plus sûr, mais aussi plus efficace à long terme. Dans cette section, nous examinerons pourquoi faire appel à un professionnel est une décision judicieuse et comment cela peut non seulement résoudre vos problèmes actuels, mais aussi prévenir des problèmes futurs.

Avantages d’engager un expert en cybersécurité

Engager un expert en cybersécurité présente de nombreux avantages par rapport au recours à un hacker. Voici quelques raisons pour lesquelles il est préférable de choisir cette voie légale et éthique.

Conformité légale et éthique :

- Les experts en cybersécurité travaillent dans le respect des lois et des régulations en vigueur. Ils vous offrent des services conformes aux normes juridiques, ce qui signifie que vous ne courez aucun risque de poursuites pour complicité ou violation de la loi. Cela est particulièrement important pour les entreprises, qui pourraient faire face à des amendes ou à des sanctions si elles sont impliquées dans des activités illégales.

- En plus de la conformité légale, les experts en cybersécurité adhèrent à des normes éthiques strictes. Cela garantit que vos données seront traitées avec le plus grand respect et que votre vie privée sera protégée tout au long du processus.

Expertise et compétences éprouvées :

- Les professionnels de la cybersécurité sont formés pour gérer une vaste gamme de menaces numériques. Leur expertise va bien au-delà du simple piratage ; ils sont capables de renforcer la sécurité de vos systèmes, d’identifier et de corriger les vulnérabilités, et de vous conseiller sur les meilleures pratiques pour protéger vos informations à long terme.

- Contrairement à un hacker, qui peut être spécialisé dans un domaine précis mais manquer de compétences générales, les experts en cybersécurité possèdent souvent une formation et des certifications qui attestent de leur capacité à gérer des situations complexes. Par exemple, un spécialiste certifié CISSP (Certified Information Systems Security Professional) a prouvé sa maîtrise dans tous les aspects de la sécurité informatique.

Sécurité à long terme :

- L’un des plus grands avantages de travailler avec un expert en cybersécurité est la capacité à mettre en place des solutions durables. Plutôt que de simplement résoudre un problème ponctuel, un professionnel de la cybersécurité peut vous aider à renforcer vos systèmes pour éviter de futurs incidents. Cela inclut des audits de sécurité réguliers, des mises à jour des protocoles de sécurité, et des formations pour vous et vos employés sur les meilleures pratiques en matière de sécurité informatique.

- En optant pour une approche proactive, vous pouvez non seulement prévenir des pertes de données ou des violations de sécurité, mais aussi économiser de l’argent à long terme. Les coûts liés à une violation de données peuvent être astronomiques, non seulement en termes de réparation, mais aussi en termes de réputation.

Services proposés par les experts en cybersécurité

Les experts en cybersécurité offrent une gamme de services qui vont bien au-delà de ce que pourrait vous offrir un hacker. Voici quelques-uns des services les plus courants et comment ils peuvent vous aider.

- Audits de sécurité :

- Un audit de sécurité est une évaluation complète de vos systèmes pour identifier les vulnérabilités potentielles. Un expert en cybersécurité examinera vos réseaux, vos logiciels, et vos pratiques pour s’assurer qu’ils sont conformes aux meilleures normes de sécurité. L’objectif est de découvrir et de corriger les failles avant qu’elles ne puissent être exploitées par des cybercriminels.

- Récupération de données :

- En cas de perte de données, les experts en cybersécurité peuvent utiliser des outils légaux et sûrs pour récupérer les informations perdues. Contrairement à un hacker, qui pourrait exploiter vos données à des fins malveillantes, un professionnel veillera à ce que les données récupérées soient protégées et sécurisées.

- Conseil en cybersécurité :

- Les experts en cybersécurité peuvent également vous conseiller sur les meilleures pratiques pour protéger vos informations. Cela inclut des recommandations sur les logiciels à utiliser, les configurations réseau, et les protocoles de sécurité. Ils peuvent également vous aider à élaborer des politiques de sécurité interne pour protéger vos employés et vos clients.

- Formation et sensibilisation :

- La formation est un aspect crucial de la sécurité informatique. Les experts en cybersécurité peuvent former vos équipes sur les menaces courantes et sur la manière de les éviter. Cela peut inclure des formations sur la reconnaissance des tentatives de phishing, l’utilisation de mots de passe forts, et les procédures à suivre en cas d’incident de sécurité.

En résumé, les services offerts par les experts en cybersécurité sont à la fois complets et adaptés à vos besoins spécifiques. Ils peuvent non seulement résoudre vos problèmes actuels, mais aussi vous aider à prévenir de futurs incidents. C’est une approche plus sûre, plus éthique, et plus durable que de contacter un hacker.

Pourquoi un prestataire qualifié offre plus de sécurité

Faire appel à un prestataire qualifié en cybersécurité est synonyme de tranquillité d’esprit. Voici pourquoi cette option est plus sécurisante à long terme.

- Garantie de confidentialité :

- Les prestataires qualifiés en cybersécurité sont tenus par des contrats de confidentialité. Cela signifie que vos informations sont protégées légalement et que le prestataire est responsable de la sécurité de vos données. En cas de problème, vous avez des recours légaux, ce qui n’est pas le cas avec un hacker.

- Responsabilité légale :

- En travaillant avec un prestataire qualifié, vous bénéficiez également de garanties légales. Si quelque chose ne va pas, le prestataire est tenu responsable, et vous avez la possibilité de demander réparation. Cela offre une couche supplémentaire de protection que vous ne pouvez pas obtenir en travaillant avec un hacker.

- Suivi et support continu :

- Contrairement à un hacker qui disparaîtra une fois la tâche terminée, un prestataire qualifié offre un support continu. Cela inclut des mises à jour de sécurité régulières, des audits périodiques, et un support technique en cas de besoin. Ce suivi continu est essentiel pour assurer que vos systèmes restent sécurisés à long terme.

En conclusion, il est clair que faire appel à un prestataire qualifié en cybersécurité offre une sécurité bien supérieure à celle de contacter un hacker. Non seulement vous évitez les risques légaux et éthiques, mais vous bénéficiez également d’une protection à long terme qui peut faire la différence entre une simple résolution de problème et une véritable prévention. Investir dans un service légal et sécurisé est la meilleure décision que vous puissiez prendre pour protéger vos données et votre réputation.

Le coût des services liés à la cybersécurité

Le coût des services de cybersécurité peut varier considérablement en fonction de nombreux facteurs, mais il est crucial de comprendre que cette dépense est souvent un investissement dans votre sécurité et votre tranquillité d’esprit. Dans cette section, nous allons explorer les différents coûts associés au recours à des hackers par rapport aux services légaux de cybersécurité, et pourquoi il est souvent plus judicieux, tant sur le plan financier que sur le plan sécuritaire, de faire appel à un prestataire qualifié.

Comparaison des coûts : Hacker vs Prestataire qualifié

Lorsque vous envisagez de contacter un hacker pour un service spécifique, vous pouvez être attiré par le prix apparemment bas que certains proposent. Cependant, ce prix initial peut être trompeur lorsque vous tenez compte des risques et des coûts cachés associés à cette décision.

Combien coûte un hacker ?

- Les tarifs des hackers varient largement en fonction du type de service demandé, de la complexité de la tâche et du niveau de compétence du hacker. Par exemple :

- Récupération de compte : Entre 50 et 300 euros, selon la complexité et la sécurité du compte à pirater.

- Espionnage de compte : Entre 200 et 1 000 euros pour accéder aux e-mails ou aux messages privés.

- Récupération de données : Entre 100 et 500 euros, selon le type de données et la difficulté d’accès.

- Bien que ces prix puissent sembler abordables, il est important de se rappeler que ces services sont illégaux et que vous n’avez aucune garantie. Si quelque chose tourne mal, non seulement vous perdez votre argent, mais vous vous exposez également à des risques juridiques et éthiques.

- Les tarifs des hackers varient largement en fonction du type de service demandé, de la complexité de la tâche et du niveau de compétence du hacker. Par exemple :

Tarifs des services légaux de cybersécurité

- En comparaison, les services de cybersécurité légaux peuvent sembler plus coûteux à première vue, mais ils offrent des garanties et une sécurité bien supérieure. Voici une estimation des tarifs pour divers services :

- Récupération de données : Entre 100 et 1 000 euros, selon la complexité et l’urgence du service.

- Audit de sécurité : Entre 500 et 5 000 euros, en fonction de la taille de l’organisation et de la profondeur de l’audit.

- Conseil en cybersécurité : Entre 100 et 300 euros de l’heure pour une consultation avec un expert.

- Ces coûts peuvent sembler élevés, mais ils incluent souvent des garanties de résultat, un support continu, et l’assurance que vous opérez dans un cadre légal. De plus, ces services visent non seulement à résoudre un problème spécifique, mais aussi à prévenir les futurs incidents.

- En comparaison, les services de cybersécurité légaux peuvent sembler plus coûteux à première vue, mais ils offrent des garanties et une sécurité bien supérieure. Voici une estimation des tarifs pour divers services :

En résumé, bien que les services d’un hacker puissent sembler moins coûteux au départ, les risques associés et l’absence de garanties rendent cette option beaucoup plus coûteuse à long terme. En revanche, les services de cybersécurité, bien que plus chers à court terme, offrent une protection durable et des solutions légales qui vous assurent une tranquillité d’esprit à long terme.

Rentabilité d’un service légal vs un service illégal

Il est crucial de comprendre que la rentabilité d’un service ne se mesure pas seulement à son coût initial, mais aussi aux conséquences à long terme de cette décision. Lorsque vous faites appel à un hacker, vous prenez un risque considérable qui pourrait entraîner des coûts bien plus élevés que le tarif initial.

Analyse des coûts à long terme

- Les coûts à long terme de l’utilisation d’un hacker peuvent inclure des poursuites judiciaires, des amendes, des frais juridiques, et des pertes financières dues à la mauvaise gestion des données ou à des arnaques. Par exemple, si un hacker vole ou compromet vos données, vous pourriez être tenu pour responsable de la fuite de ces informations, ce qui pourrait entraîner des poursuites coûteuses.

- En outre, si le hacker ne livre pas les résultats escomptés ou s’il disparaît après avoir reçu le paiement, vous n’aurez aucun recours légal pour récupérer votre argent. Cela peut non seulement vous coûter financièrement, mais aussi nuire à votre réputation professionnelle ou personnelle.

Les économies réalisées en évitant les risques juridiques

- En faisant appel à un prestataire qualifié en cybersécurité, vous investissez dans une solution légale qui vous protège contre les risques juridiques. Les prestataires qualifiés offrent des contrats clairs, des garanties de confidentialité, et sont responsables en cas de problème. Cela signifie que vous pouvez vous concentrer sur vos activités principales sans craindre des retombées légales ou éthiques.

- En évitant les risques juridiques, vous économisez potentiellement des milliers d’euros en frais de défense, en amendes, et en réparations des dommages causés. De plus, le fait de travailler avec un prestataire de confiance renforce votre réputation et peut même améliorer la confiance de vos clients ou partenaires.

En conclusion, bien que le coût initial des services de cybersécurité légaux puisse sembler élevé, il est largement compensé par les économies réalisées en évitant les risques associés à l’utilisation de hackers. L’investissement dans des solutions légales et sécurisées est non seulement plus sûr, mais aussi plus rentable à long terme.

Pourquoi investir dans des services de qualité

Investir dans des services de cybersécurité de qualité n’est pas seulement une dépense, c’est un investissement dans la protection de vos actifs numériques, de votre réputation, et de votre tranquillité d’esprit. Voici pourquoi il est essentiel d’investir dans des services de qualité plutôt que de chercher à économiser à court terme en optant pour des solutions douteuses.

Retour sur investissement à long terme

- Lorsque vous investissez dans des services de cybersécurité de qualité, vous investissez dans la prévention de problèmes futurs. Par exemple, un audit de sécurité complet peut identifier des vulnérabilités que vous ignoriez, vous permettant de les corriger avant qu’elles ne soient exploitées par des cybercriminels. Cela peut non seulement vous épargner des coûts liés à une violation de données, mais aussi vous éviter des pertes de revenus dues à des interruptions d’activité ou à une atteinte à votre réputation.

- De plus, les services de qualité incluent souvent un support continu, ce qui signifie que vous bénéficiez d’une assistance en cas de besoin, sans avoir à engager de nouvelles dépenses. Cette continuité est cruciale pour maintenir une sécurité optimale dans un environnement numérique en constante évolution.

Comparaison entre un service à 100 euros et un service de hacker

- Un service de cybersécurité à partir de 100 euros peut inclure des solutions telles que la récupération de données, des conseils sur la sécurisation de vos comptes, ou un audit de base. Bien que ce prix puisse sembler similaire à celui proposé par certains hackers, la différence réside dans les garanties offertes. Les services légaux incluent des contrats clairs, une responsabilité en cas de problème, et un engagement envers la confidentialité de vos données.

- En revanche, un service de hacker, même s’il est moins cher, est entouré d’incertitudes. Vous n’avez aucune garantie que le service sera effectué correctement, et encore moins que vos informations resteront confidentielles. Le risque de vous faire arnaquer ou de voir vos données utilisées à des fins malveillantes est élevé, ce qui peut coûter bien plus cher à long terme.

En résumé, investir dans des services de cybersécurité de qualité, même s’ils semblent plus coûteux à court terme, est une décision intelligente qui protège vos intérêts à long terme. Les avantages de travailler avec des professionnels qualifiés, y compris la conformité légale, la sécurité accrue, et le support continu, dépassent largement les économies à court terme que vous pourriez réaliser en contactant un hacker.

Les signes que vous devriez contacter un expert en cybersécurité plutôt qu’un hacker

Dans un monde où les menaces numériques sont omniprésentes, il peut être tentant de penser que contacter un hacker est une solution rapide et efficace. Cependant, il y a de nombreux signes indiquant que faire appel à un expert en cybersécurité est non seulement la meilleure option, mais aussi la plus sûre. Cette section explore ces signes et vous explique pourquoi vous devriez toujours privilégier l’option légale et professionnelle.

Quand vos données sont en jeu

L’une des raisons les plus courantes pour lesquelles les gens envisagent de contacter un hacker est la perte ou le vol de données critiques. Que vous ayez perdu l’accès à des fichiers importants ou que des informations sensibles aient été compromises, il est crucial de comprendre que le recours à un hacker peut aggraver la situation au lieu de la résoudre.

Perte de données critiques :

- La perte de données critiques, telles que des documents financiers, des fichiers clients, ou des projets importants, peut être dévastatrice. Cependant, contacter un hacker pour récupérer ces données n’est jamais une bonne idée. Un hacker pourrait récupérer les données, mais rien ne garantit qu’il ne les utilisera pas à des fins malveillantes. Par exemple, vos données pourraient être revendues sur le dark web ou utilisées pour du chantage.

- Un expert en cybersécurité, en revanche, peut utiliser des techniques légales et sûres pour récupérer vos données sans compromettre votre sécurité ou celle de vos clients. Ces professionnels utilisent des outils sophistiqués pour restaurer les fichiers perdus et peuvent également vous aider à mettre en place des systèmes de sauvegarde pour éviter que cela ne se reproduise.

Compromission de comptes professionnels :

- Si un compte professionnel a été piraté, les conséquences peuvent être graves, tant pour vous que pour votre entreprise. Des informations sensibles peuvent être exposées, et votre réputation peut être ternie. Contacter un hacker pour récupérer le compte pourrait non seulement échouer, mais aussi entraîner des problèmes supplémentaires, comme le vol d’informations supplémentaires ou la destruction des preuves de l’intrusion.

- Faire appel à un expert en cybersécurité dans ces situations est crucial. Un professionnel pourra non seulement vous aider à récupérer l’accès à votre compte, mais aussi à analyser l’étendue des dommages et à sécuriser vos systèmes pour éviter de futures attaques. Cela inclut la mise en place de l’authentification à deux facteurs, la surveillance des activités suspectes, et la formation des employés pour éviter les erreurs humaines courantes.

En résumé, lorsque vos données ou vos comptes professionnels sont en jeu, il est toujours préférable de faire appel à un expert en cybersécurité plutôt qu’à un hacker. Les professionnels peuvent offrir des solutions sûres et légales qui protègent vos intérêts à long terme.

Si vous avez été victime d’un cybercrime

Être victime d’un cybercrime peut être une expérience terrifiante et déstabilisante. Que vous ayez été ciblé par une attaque de phishing, un ransomware, ou une violation de données, il est naturel de vouloir agir rapidement pour résoudre la situation. Cependant, contacter un hacker pour se venger ou pour résoudre le problème par des moyens illégaux est une décision risquée et souvent contre-productive.

Phishing, ransomware, etc. :

- Les attaques de phishing, où vous êtes incité à révéler des informations sensibles, et les ransomwares, où vos fichiers sont chiffrés et retenus en otage contre une rançon, sont parmi les formes les plus courantes de cybercriminalité. Si vous êtes victime de ces attaques, la tentation de contacter un hacker pour neutraliser les criminels ou récupérer vos données peut être forte, mais cela peut également vous mettre en danger juridique et éthique.

- Les experts en cybersécurité sont formés pour gérer ces situations de manière efficace et légale. Ils peuvent analyser les e-mails de phishing pour comprendre comment vous avez été ciblé et vous aider à récupérer vos fichiers chiffrés sans payer la rançon, lorsque cela est possible. Ils peuvent également travailler avec les autorités pour signaler l’attaque et aider à attraper les criminels.

Quand et comment signaler un crime cybernétique aux autorités :

- Il est important de savoir que de nombreuses formes de cybercriminalité doivent être signalées aux autorités. Non seulement cela peut aider à attraper les criminels, mais cela peut aussi vous protéger légalement. En France, par exemple, vous pouvez signaler les cybercrimes à la Gendarmerie ou à la Police Nationale, qui disposent de brigades spécialisées dans la cybercriminalité.

- Les experts en cybersécurité peuvent vous aider à documenter l’incident de manière à ce qu’il soit utilisable par les forces de l’ordre. Cela inclut la collecte de preuves, la préservation des journaux de connexion, et la rédaction de rapports techniques qui décrivent précisément comment l’attaque a été menée. En collaborant avec les autorités, vous augmentez vos chances de récupérer vos pertes et de prévenir d’autres attaques.

En résumé, si vous avez été victime d’un cybercrime, il est toujours préférable de contacter un expert en cybersécurité et de signaler l’incident aux autorités compétentes. Essayer de régler les choses vous-même en contactant un hacker ne fera qu’aggraver la situation et pourrait même vous placer dans une position légale précaire.

Pour sécuriser vos systèmes de manière proactive

La sécurité numérique ne doit pas être une réaction à une attaque, mais une pratique proactive. Si vous êtes préoccupé par la sécurité de vos systèmes, de vos données ou de vos communications, contacter un hacker pour tester votre sécurité est une mauvaise idée. Au lieu de cela, faire appel à un expert en cybersécurité pour une évaluation proactive est la meilleure approche.

Importance des audits de sécurité réguliers :

- Un audit de sécurité est une évaluation complète de vos systèmes pour identifier les vulnérabilités potentielles avant qu’elles ne puissent être exploitées. Faire appel à un hacker pour un test de sécurité pourrait sembler efficace, mais cela pourrait également exposer vos systèmes à un risque d’exploitation par ce même hacker.

- Un expert en cybersécurité peut réaliser un audit de sécurité de manière légale et éthique. Ces audits incluent généralement des tests d’intrusion, l’évaluation de la configuration de vos réseaux, et l’analyse de vos politiques de sécurité. Les résultats de l’audit vous permettent de comprendre où se trouvent les failles et de les corriger avant qu’elles ne soient exploitées par des cybercriminels.

Comment un expert en cybersécurité peut protéger vos intérêts à long terme :

- Un expert en cybersécurité ne se contente pas de corriger les problèmes existants, il aide également à prévenir les incidents futurs. Cela inclut la mise en place de protocoles de sécurité robustes, la formation des employés sur les meilleures pratiques de sécurité, et la surveillance continue des menaces. Ces mesures préventives peuvent grandement réduire le risque de cyberattaques et protéger vos actifs numériques à long terme.

- En outre, les experts en cybersécurité peuvent vous conseiller sur les nouvelles technologies et pratiques à adopter pour rester à jour dans un environnement numérique en constante évolution. Que ce soit en adoptant des solutions de chiffrement avancées, en utilisant des systèmes de gestion des identités et des accès, ou en mettant en place des plans de réponse aux incidents, un professionnel de la cybersécurité peut vous aider à rester en avance sur les cybercriminels.

En résumé, pour assurer la sécurité de vos systèmes à long terme, il est crucial de faire appel à un expert en cybersécurité plutôt que de contacter un hacker. Non seulement cela vous protège légalement, mais cela vous permet également de bénéficier d’une sécurité proactive qui peut prévenir les incidents avant qu’ils ne surviennent.

Conclusion

Contacter un hacker peut sembler être une solution rapide pour résoudre des problèmes numériques, mais les risques associés sont trop élevés pour justifier cette approche. Que ce soit sur le plan juridique, éthique ou personnel, les dangers l’emportent largement sur les avantages potentiels. Faire appel à un expert en cybersécurité, en revanche, offre une alternative légale, éthique et plus sûre qui non seulement résout les problèmes actuels, mais protège également vos intérêts à long terme. Investir dans des services de cybersécurité de qualité est la meilleure décision que vous puissiez prendre pour protéger vos données, votre réputation, et votre tranquillité d’esprit.

FAQ : Comment contacter un hacker en toute sécurité

Qu’est-ce qu’un hacker éthique ?

- Un hacker éthique, ou « White Hat », est un professionnel qui utilise ses compétences pour améliorer la sécurité des systèmes informatiques de manière légale et éthique.

Est-il légal de contacter un hacker ?

- Non, contacter un hacker pour des activités illégales est contre la loi et peut entraîner des poursuites judiciaires.

Quels sont les risques de travailler avec un hacker ?

- Les risques incluent des poursuites judiciaires, des arnaques, la perte de données, et l’exposition à des activités criminelles.

Comment sécuriser mes communications avec un hacker ?

- Utilisez des outils comme Tor, des messageries chiffrées, et un VPN pour sécuriser vos communications. Cependant, même avec ces mesures, il n’existe aucune garantie de sécurité totale lorsque vous travaillez avec un hacker.

Qu’est-ce qu’un audit de sécurité et pourquoi est-il important ?

- Un audit de sécurité est une évaluation complète des systèmes informatiques pour identifier les vulnérabilités. Il est crucial pour prévenir les cyberattaques en corrigeant les failles avant qu’elles ne soient exploitées.

Comment un expert en cybersécurité peut-il aider après une attaque ?

- Un expert peut analyser l’incident, récupérer des données compromises, renforcer la sécurité pour éviter de futures attaques, et aider à signaler l’incident aux autorités compétentes.

Quel est le coût moyen des services de cybersécurité ?

- Les coûts varient, mais un audit de sécurité peut coûter entre 500 et 5 000 euros, tandis que des services spécifiques comme la récupération de données peuvent aller de 100 à 1 000 euros.

Pourquoi les services de cybersécurité sont-ils un bon investissement à long terme ?

- Ils préviennent des incidents coûteux, protègent vos données et votre réputation, et assurent une sécurité continue avec un support régulier.

Quelles sont les alternatives légales au hacking pour récupérer des données ?

- Les alternatives incluent les services de récupération de données professionnels, les logiciels spécialisés, et le recours à des experts en cybersécurité.

Qu’est-ce qu’un test d’intrusion et comment est-il utilisé ?

- Un test d’intrusion est une simulation d’attaque réalisée par des experts en cybersécurité pour identifier et corriger les failles de sécurité avant qu’elles ne soient exploitées par des cybercriminels.

Est-il possible de récupérer des données chiffrées par un ransomware sans payer la rançon ?

- Dans certains cas, oui. Les experts en cybersécurité peuvent parfois contourner le chiffrement ou utiliser des outils de déchiffrement spécifiques pour récupérer les données sans payer la rançon.

Comment signaler un cybercrime aux autorités ?

- En France, vous pouvez signaler un cybercrime à la Gendarmerie ou à la Police Nationale, qui disposent de brigades spécialisées. Vous pouvez également utiliser des plateformes en ligne dédiées.

Quelles sont les garanties offertes par un prestataire de cybersécurité ?

- Les prestataires offrent des contrats clairs, une confidentialité garantie, et un support continu, avec des recours légaux en cas de problème.

Quels sont les signes que mes systèmes pourraient être compromis ?

- Les signes incluent des comportements inhabituels de votre système, des tentatives de connexion non autorisées, des ralentissements inexpliqués, et des alertes de sécurité.

Pourquoi est-il dangereux de récupérer un compte piraté via un hacker ?

- Cela peut exposer vos données à des risques supplémentaires, entraîner des poursuites légales, et nuire à votre réputation si l’intrusion est découverte.

Comment puis-je protéger mes données personnelles en ligne ?

- Utilisez des mots de passe forts, activez l’authentification à deux facteurs, mettez à jour régulièrement vos logiciels, et évitez de partager des informations sensibles sans chiffrement.

Quels types de cyberattaques sont les plus courants ?

- Les attaques les plus courantes incluent le phishing, les ransomwares, les attaques par déni de service (DDoS), et les violations de données.

Qu’est-ce que la « plausible deniability » en termes de sécurité ?

- C’est une technique de sécurité où des informations sont stockées de manière à ce que leur existence puisse être niée, même sous contrainte.

Les VPN sont-ils suffisants pour protéger ma vie privée en ligne ?

- Un VPN est un bon outil de protection, mais il doit être utilisé en conjonction avec d’autres mesures de sécurité, comme un pare-feu, un antivirus, et de bonnes pratiques en ligne.

Quelles formations peuvent aider à améliorer la sécurité informatique dans mon entreprise ?

- Les formations sur la reconnaissance des tentatives de phishing, l’utilisation de mots de passe sécurisés, et les procédures de réponse aux incidents sont essentielles pour renforcer la sécurité informatique.